Si eres un administrador de sistema, podrías pensar que tu tarea cotidiana se basa en instalar herramientas de seguridad, configurarlas para protegerse de las amenazas más reciente, parchar servidores y endpoints, y reparando sistemas cuando cogen algún virus. No es un trabajo simple, pero es directo.

No obstante, si haces todo eso, solo estás haciendo la mitad de tu trabajo.

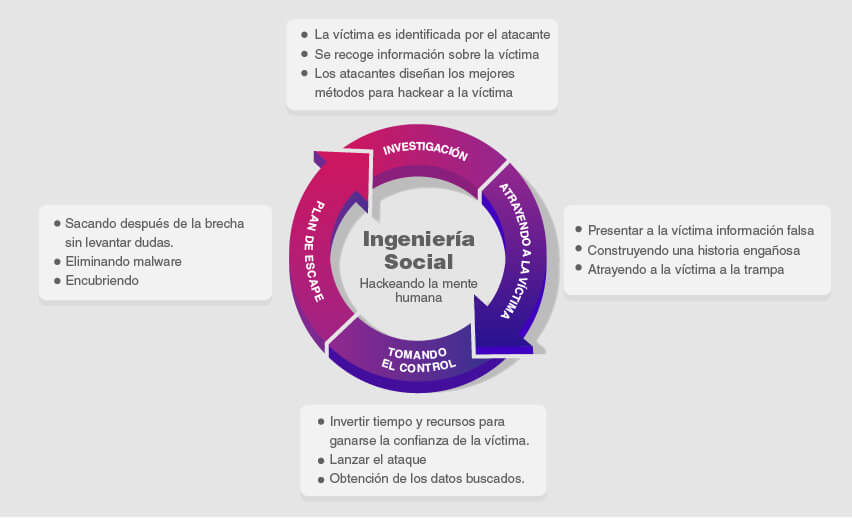

Algunos de los ciberataques más efectivos no están dirigidos al hardware o al software: están dirigidos a las personas. Los ataques de ingeniería social a menudo no implican más que una llamada telefónica o un correo electrónico.

Y debido a que los humanos son más propensos a cometer errores que un software, como los programas de antivirus, este tipo de ataques son muy comunes. Te mostraremos cómo puedes protegerte de estos ataques en el futuro.

¿Qué es un Ataque de Ingeniería Social?

La ingeniería social es una forma de manipulación donde los atacantes se hacen pasar por una fuente confiable para convencer a las personas de llevar a cabo ciertas tareas, como conceder el acceso a un ordenador o a una cuenta, o revelar información confidencial, como contraseñas.

Esto funciona así: Primero, un atacante llamará o enviará un correo electrónico a un servicio de asistencia al cliente y se hará pasar por su objetivo. Ellos dirán que han olvidado su contraseña, y normalmente elaborarán una historia creíble sobre esto.

Convencerán a un representante del servicio al cliente de cambiar la dirección de correo electrónico registrada por el objetivo por la dirección de correo electrónico del atacante, y entonces, recibirán el formulario para restablecer la contraseña a la nueva dirección. Con eso, el atacante tendrá acceso total a la cuenta de la víctima.

¿Qué tan comunes son los Ataques de Ingeniería Social?

Los ataques de ingeniería social funcionan bastante bien y no necesitan de habilidades especiales. La tecnología conocida como falsificación de VoIP (Voz sobre Protocolo de Internet) le permite al atacante hacer que su llamada parezca provenir del teléfono del objetivo: esta tecnología está ampliamente disponible y tampoco requiere de experiencia.

Por ello, no es una sorpresa que la prevalencia de estos ataques sea muy alta y que aumenten todo el tiempo. En el 2017, el 76 por ciento de los profesionales de seguridad de la información fueron blanco de ataques de ingeniería social por teléfono o correo electrónico, siendo el correo electrónico el vector principal. En el 2018, esa cifra aumentó al 83 por ciento.

Ejemplos Famosos de Ingeniería Social

El incremento de los ataques de la ingeniería social y de los fraudes por correo electrónico ha llevado a un aumento de incidentes en altos perfiles, con víctimas como:

- Blackrock

El director de acciones más grande del mundo fue víctima del ataque de un activista ambiental que engañó tanto como a The Financial Times como a Consumer News and Business Channel (CNBC).

Los hackers enviaron un comunicado de prensa falso extremadamente convincente diciendo que la empresa estaba girando hacia una cartera ambientalista, causando un breve furor.

- Criptomonedas

Los usuarios de la criptomoneda conocida como Ethereum recibieron ataques de fraudes electrónicos disfrazados de mensajes de error falsos. Esto tomó la forma de un correo electrónico que provocó que los usuarios instalaran un parche.

En su lugar, el enlace adjunto llevaría realmente a una comprometida versión del monedero del programa que le permitiría a los hackers extraer sus ingresos digitales.

- Servicios de Inteligencia

En el 2015, un hacker adolescente fue capaz de llamar a Verizon y encontrar información personal perteneciente a John Brennan (el entonces director de la CIA), y robar el acceso de su correo electrónico de AOL. Esta dirección contenía información confidencial, incluidos detalles de la solicitud del director para una autorización de seguridad.

Incluso, el hacker fue capaz de hablar brevemente por teléfono con el director Brennan. Pasaron más de dos años para que el atacante fuera encontrado y arrestado.

Estos incidentes demuestran lo fácil que es causar estragos usando las herramientas más sencillas imaginables. Los hackers pueden robar dinero, burlar a los medios y revelar secretos de las personas más poderosas sobre la Tierra usando no más que un teléfono y una dirección de correo electrónico.

Cómo identificar los Ataques de Ingeniería Social

Ten mucho cuidado con cualquier consejo o ayuda no solicitada, especialmente si requiere una acción tuya, como hacer clic en un enlace o descargar un archivo. Cualquier solicitud de contraseñas o información personal es muy probable que sea un ataque de ingeniería social.

Ten cuidado si recibes una llamada de alguien que dice ser de soporte técnico o si recibe una ‘inspección’ no programada. Los de soporte técnico ya están lo suficientemente ocupados que resulta improbable que busquen nuevos problemas y las visitas de inspección probablemente sean intentos de instalar programas como keyloggers en tus ordenadores.

Mantente alejado de cualquier cosa que cree un falso sentido de urgencia, ya que usan esto para engañar y para que no uses mejor tu juicio, y desconfía de las historias conmovedoras u otras formas de manipulación psicológica.

Siempre haz una referencia cruzada y verifícalo. Si recibes un correo electrónico sospechoso o una llamada telefónica o cualquier otra cosa solicitándote revelar cierta información o realizar una tarea, primero verifica que sea legítimo antes de tomar acción.

¿Cómo protegerse contra los Ataques de Ingeniería Social?

Hay dos formas de defenderse contra los ataques de ingeniería social.

1. Primero que nada, existe una tecnología. Una solución conocida como DMARC (Autenticación de Mensajes, Informes y Conformidad basada en Dominios) que está diseñada para detectar y poner en cuarentena correos electrónicos falsificados.

Lo que significa que la dirección que ve el destinatario no es la dirección que realmente envió el correo electrónico. A pesar de que esta tecnología protege a los consumidores de una marca al garantizar que sus correos electrónicos no puedan usarse para hacer daño, las tasas de adopción son muy bajas, menos del 50 por ciento en todas las industrias.

2. Segundo, hay una política: en este caso, nos referimos a la formación de conocimiento de seguridad. Los administradores de seguridad forman a sus trabajadores poniéndolos a prueba con ejemplos de correos electrónicos falsos. El objetivo es hacer que los empleados sean capaces de diferenciar entre un correo electrónico falso y uno genuino.

La formación de conocimiento de seguridad es más que razonablemente efectivo: las tasas de apertura de fraudes por correo electrónico disminuyen en un 75 por ciento después de la capacitación en seguridad. Pero los atacantes solo necesitarán engañar a una persona para causar estragos.

Cómo deshacerse de la Ingeniería Social

Debido a que la ingeniería social no se trata realmente de algún software o hardware, sino de una técnica, en realidad no puedes deshacerte de ella. En primer lugar, tu mejor opción es evitar ser víctima estando alerta de posibles fraudes y ataques, verificando más de una vez la solicitud y la fuente.

Si has sido víctima de un ataque de ingeniería social, la mejor forma de acción es instalar un potente antivirus en tu ordenador para eliminar cualquier amenaza que los atacantes hayan podido dejar, como malwares. Estos archivos maliciosos podrían estar acechando en segundo plano esperando registrar todo lo que teclees y así robar tu información personal.

También te recomendamos cambiar todas tus contraseñas, el uso de un antivirus decente con un gestor de contraseñas es una excelente forma de hacerlo.

La Última Palabra

Al final del día, el conocimiento, la formación correcta y una acción inmediata son la mejor defensa contra los fraudes electrónicos y los ataques de ingeniería social.

Si bien un atacante determinado tiene una buena oportunidad de engañar a los empleados con llamadas telefónicas y correos electrónicos falsos, los buenos administradores serán capaces de detectar el robo de cuentas cuando estos ocurran. Y a pesar de que podría resultar sencillo para los atacantes robar cuentas de usuarios, aún existe la posibilidad de limitar el impacto del daño que pueden causar.